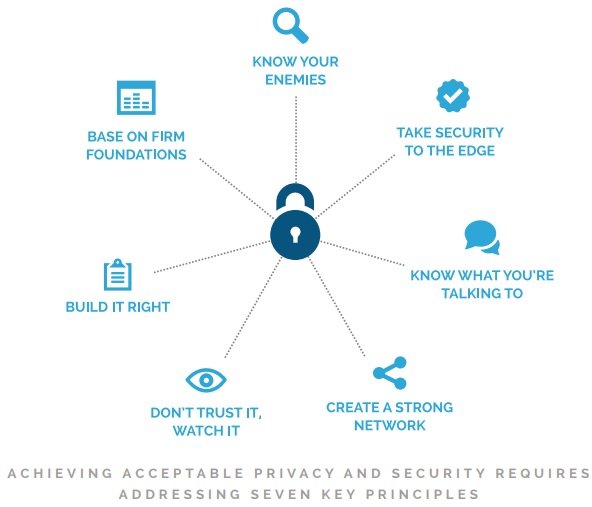

El documento técnico “VueForge® - Seven principles for achieving Security and Privacy in a world of Machine-Driven Big Data” de Altran resume, en primer lugar, las razones por las que la seguridad es importante y los desafíos de seguridad específicos que deben superarse, y posteriormente se enfoca en cómo abordar la seguridad de IoT y Big Data industrial describiendo los principios clave que deben abordarse.

La creciente prevalencia de la tecnología y las soluciones de IoT (Internet de las Cosas) y Big Data industrial ha ido acompañada de una creciente preocupación por la seguridad. Abordar la seguridad es esencial para la explotación con éxito de la gran oportunidad de valor que suponen el IoT y el Big Data industrial.

El documento técnico “VueForge® - Seven principles for achieving Security and Privacy in a world of Machine-Driven Big Data” de Altran resume, en primer lugar, las razones por las que la seguridad es importante y los desafíos de seguridad específicos que deben superarse, y posteriormente se enfoca en cómo abordar la seguridad de IoT y Big Data industrial describiendo los principios clave que deben abordarse.

Contexto: la emergencia del Big Data impulsado por Máquinas

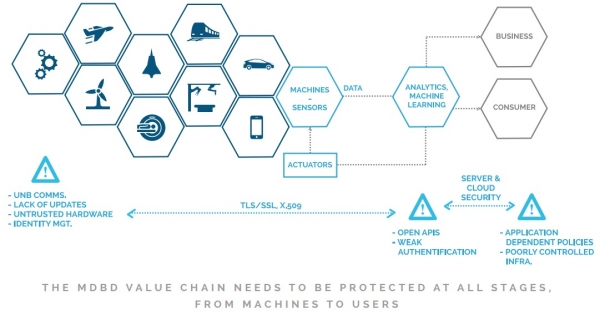

El Big Data impulsado por Máquinas (MDBD) representa la combinación de dos tendencias tecnológicas principales: el Internet de las Cosas (detección universal y conectividad) y la revolución del Big Data (análisis sofisticados llevados a cabo en conjuntos de datos que presentan un gran volumen, velocidad y variedad utilizando infraestructura y servicios de TI estandarizados, incluyendo la nube).

MDBD ofrece nuevas capacidades y experiencias tanto en contextos personales como profesionales. Por ejemplo:

- Los vehículos y equipos conectados pueden lograr un mayor rendimiento y un menor coste a través del mantenimiento predictivo y la monitorización continua.

- Los desarrolladores de productos pueden obtener información sobre el uso diario de sus productos y orientar, consecuentemente, el desarrollo de los mismos.

- Los operadores de infraestructuras complejas (como distribución de energía o transporte) pueden obtener visibilidad en tiempo real del estado de sus activos y el bienestar de su personal.

La seguridad será una parte importante de estas capacidades y experiencias: un fabricante no quiere que los detalles del proceso o la carga de trabajo estén disponibles para todo el mundo, ni un conductor privado quiere que sus movimientos se distribuyan públicamente.

La aparición del MDBD plantea retos particulares asociados a la seguridad, la privacidad y la soberanía de los datos. Por ejemplo:

- Los dispositivos conectados (como monitores para bebés, televisores inteligentes e incluso refrigeradores) capturan datos personales detallados sobre las personas y sus actividades.

- La analítica puede tomar datos de múltiples fuentes y puede derivar datos personales importantes a partir de entradas aparentemente poco relacionadas.

- Las infraestructuras de cloud computing pueden reubicar datos (o establecer responsabilidades) entre organizaciones y centros de datos que pueden estar en diferentes jurisdicciones legales, con consecuencias controvertidas.

Mantener la seguridad de los datos, junto con la privacidad de las personas y el cumplimiento de las obligaciones legales y corporativas, se vuelve cada vez más difícil a medida que los sistemas se expanden y se interconectan más. El éxito del MDBD se basa en una gestión confiable de los datos a lo largo de la cadena de valor de un extremo a otro, desde las máquinas hasta todas las aplicaciones relevantes en el centro de datos o en la nube.

Por qué es importante la seguridad

La seguridad es importante porque la información es un activo que debe protegerse y los consumidores, la industria y la legislación exigen esta protección.

La información como activo

Abordar la seguridad y la privacidad comienza por los activos (los datos y la información) en riesgo. Un análisis de seguridad tradicional tendrá en cuenta los tipos de datos almacenados y el entorno en el que se almacenan. Por ejemplo, un sistema de “asistencia individual al trabajador” podría contener la identidad del trabajador, el horario de trabajo previsto y las identidades de los clientes que se visitarán.

Este enfoque tradicional se vuelve menos eficaz con la introducción del análisis de big data, debido a la capacidad de los sistemas analíticos de detectar patrones y correlaciones entre conjuntos de datos dispares: el valor de un conjunto único de información no puede entenderse de forma aislada. Se ha vuelto posible violar la privacidad de una persona al estimar sus características privadas con alta precisión sin que se requiera ninguna característica única identificable. Esta aplicación de inteligencia añadida se ha comprendido y utilizado durante mucho tiempo en el sector de la defensa; ahora, las agencias de publicidad y los particulares han adquirido la misma capacidad.

Los activos que hay que proteger en una implementación de MDBD pueden ser mucho más que solo información: los activos físicos y las personas pueden estar en riesgo como consecuencia de los ataques debido a los estrechos vínculos entre MDBD y los sistemas operativos, que tiene el potencial de provocar importantes daños económicos, físicos o ambientales.

Expectativas del consumidor y de la industria

La información contenida en un sistema tiene valor para su propietario, para terceros relacionados con su propietario y para posibles atacantes. Las consecuencias de una brecha de seguridad pueden cambiar la vida de una persona. Por ejemplo, el servicio de prevención de fraudes Cifas (es un servicio de prevención de fraude en el Reino Unido) en UK identifica en más de 100.000 al año los casos de fraude de identidad en el Reino Unido; cada uno implica una pérdida de tiempo o dinero para la víctima o para las instituciones involucradas. Los ataques de alto perfil a las organizaciones pueden amenazar su propia existencia.

Para poder ver el contenido completo tienes que estar suscrito. El contenido completo para suscriptores incluye informes y artículos en profundidad